本物の国立病院や医療機関の証明書を発行するための通常のプラグインプログラムをインストール

2月に発生した国内地上波放送局への攻撃の延長線上にあり、北朝鮮を装った日本国際問題研究所を装ったサイバー攻撃。 [보안뉴스 원병철 기자] 最近、韓国で、病院や医療機関が発行したかのような装飾を施した「健康診断証明書」を利用した北朝鮮関連のハッキング攻撃が発覚し、特別な注意と準備が必要です。

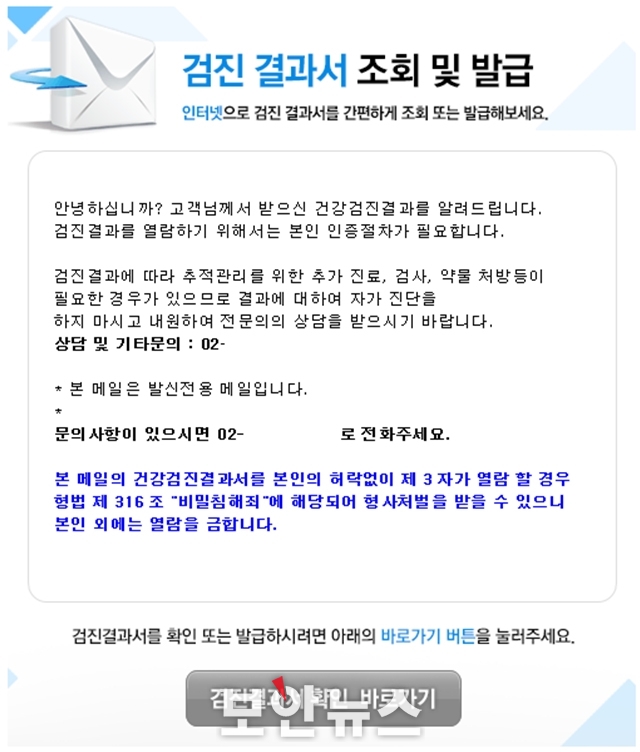

▲アンケート内容とヘルスチェック結果発表のアタック画面[자료=이스트시큐리티]

セキュリティ会社 East Security によると、この攻撃は、インターネット ヘルス チェックの結果を要求して発行し、悪意のあるファイルを配布するサービスを装ったものでした。 問題は、彼が実際の国立病院や医療機関から証明書を発行するために必要な通常のプラグイン プログラムを組み合わせて、信頼ベースの詐欺を使用したことです。 特に、プログラムをインストールすれば、通常の病院証明書の発行が可能ですが、同時に予期せぬサイバーセキュリティの脅威にさらされます。

East Security Security Response Center (ESRC) の分析によると、悪意のあるファイルは 2 月 25 日に作成されましたが、実際の攻撃は 3 月に行われ、64 ビット Windows ベースで開発されました。 ファイル内には暗号化された形式の 2 つのリソースがあり、1 つは通常の病院の証明書発行プログラムであり、もう 1 つはバックドア機能を秘密裏に実行する悪意のあるファイルです。 この構造により、悪意のあるモジュールと通常のモジュールの両方が同時にインストールされますが、コンピューターの画面には通常のインストール画面のみが表示されます。

ESRC は、発見された悪意のあるファイルの類似性と関連性を調査し、2 月には「内部金融会社の詳細」を調査しました。 これは、北東アジアにおける軍事的緊張を高めており、日本の対抗措置に関する年次報告書である。

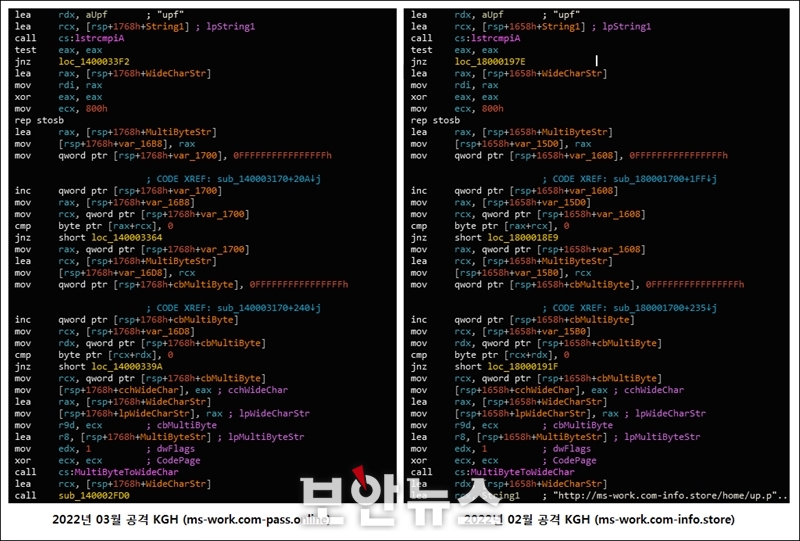

当時の全国放送局への攻撃で見つかった脅威指標には、北朝鮮語の「Hyunshi」、攻撃者が使用した「Freehunter」アカウント、およびコマンド サーバーとコントロールである「ms-work」が含まれていました(C2)。[.]通信情報[.]独特の「店」跡が見つかりました。 特に、イニシャル「KGH」は脅迫関連の犯罪で発見されています。

▲病院の証明書(左)と放送事業者の標的(右)を攻撃する悪性コード機能比較画面[자료=이스트시큐리티]

この攻撃で使用された C2 サーバーは「ms-work」です[.]方位磁針[.]前述の特定の放送事業者への攻撃アドレスに類似する「inline」ドメインであり、メイン機能の構造も一致していると分析されました。 また、2021 年 7 月頃に発見された亜種は、Whale ブラウザ拡張機能を装い、エクスポート関数名「KGH_Backdoor.dll」および「support-hosting」[.]000webhostapp[.]com」を使用しました。

ESRC は、アカウント名やフォルダ名に「KGH」というキーワードが使用されているさまざまなデータ ソースを調査し、頭文字の英語を含め、あらゆる可能性を念頭に置き、脅威の背後にあるものを徹底的に調査します。 同様の脅威として、北朝鮮の IP アドレスから特定の海外サービスにアクセスした履歴が 2012 年頃に報告されました。

East Security のセンター長である Jonghyun Moon は次のように述べています。 特に注意と準備が必要です。

一方、East Security は、ALYac ワクチン プログラムに関連する悪意のあるファイルを更新し、サイバー脅威情報を韓国インターネット セキュリティ エージェンシー (KISA) などの関連当局と緊密に共有して、既知の脅威の拡散を防止するための協力を維持しています。 あると言う

[원병철 기자([email protected])]

www.boannews.com)無断転載・再配布禁止>

“Typical thinker. Unapologetic alcoholic. Internet fanatic. Pop culture advocate. Television addict.”

![日本の高校生がクルーズ客を熱烈歓迎する理由[전승훈의 아트로드]](https://dimg.donga.com/wps/NEWS/IMAGE/2023/07/21/120349334.1.jpg)